A chamada para submissao de apresentacoes do YSTS 3.0 esta aberta!

A terceira edicao ocorrera em Sao Paulo, em 22 de Junho de 2009

INTRODUCAO

O YSTS e' um evento unico, de alto nivel, com foco na comunidade de seguranca da informacao brasilera, com participacao de palestrantes nacionais e internacionais.

Buscando combinar apresentacoes de alta qualidade, cobrindo os mais diversos topicos relacionados com seguranca da informacao, do nivel mais tecnico ao gerencial.

O objetivo e' permitir que a audiencia compreenda a abrangencia do mundo da seguranca da informacao, que exige entendimento das particularidades dos varios segmentos deste mercado.

Este e' um evento apenas para convidados. Assim sendo, submeter uma palestra e', certamente, um excelente modo de garantir a participacao no evento.

Devido ao sucesso das edicao anteriores, nos mantivemos o mesmo formato:

- - Ambiente confortavel e descontraido

- - O local do YSTS 3.0 sera informado apenas aos convidados

- - Como nas edicoes anteriores, o local secreto sera um bar fechado ou club

- - E sim havera comida e bebida

TOPICOS

Os focos de interesse, para o YSTS 3.0, sao:

* Sistemas Operacionais

* Topicos relacionados com carreira e gestao

* Dispositivos moveis/Sistemas embarcados

* Auditoria e controle

* Web e coisas 2.0

* Politicas para seguranca da informacao

* Telecomunicacao/Redes/Radio frequencias

* Respostas a incidentes e politicas (uteis) relacionadas

* Guerra cibernetica

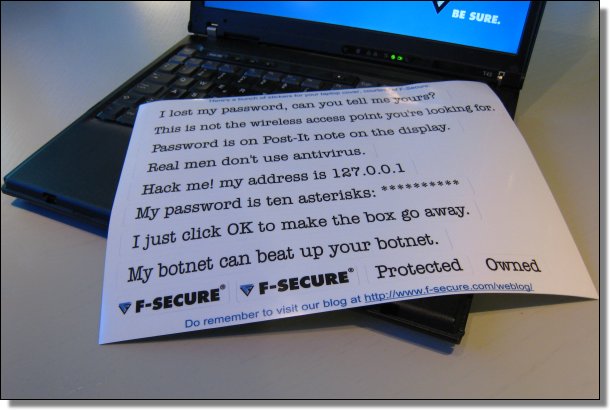

* Malware/ BotNets

* Concientizacao de usuarios/Problemas em redes sociais

* Programacao segura

* Espacos e comunidades hacker

* Fuzzing

* Seguranca fisica

* Virtualizacao

* Criptografia/Ofuscacao

* Infraestrutura e sistemas criticos

* CAPTCHAS inviolaveis

* E qualquer outro topico relacionado com seguranca que voce imagine

relevante para a conferencia

Nos gostamos de palestras curtas, 30 minutos costuma ser suficiente para passar o recado, se voce achar que necessita de mais tempo, faca essa observacao na sua submissao.

REGALIAS AOS PALESTRANTES

* Auxilio para despesas de viagem e hospedagem, para palestrantes fora de Sao Paulo,

no valor de R$ 700,00 (Setecentos reais).

* Cafe da manha, almoco e jantar, durante a conferencia

* Festa pos-conferencia

* Auditoria de produto em pizzarias/churrascarias tradicionais

SUBMISSAO

Cada submissao deve incluir as segintes informacoes:

* Nome, titulo, endereco, email e telefone/numero de contato

* resumo biografico e qualificacoes

* Experiencia em apresentacoes

* Sumario e abstrato da sua apresentacao

* Se ja tiver produzido algum material envie tambem (ppt, pdf, etc.)

* Requisitos tecnicos (alem do projetor)

* Outras publicacoes ou conferencia onde este materia foi ou sera publicado/submetido

Nos aceitamos submissoes e apresentacoes em Ingles, Portugues e Espanhol

DATAS IMPORTANTES

Data final para submissoes - 10 de Maio de 2009

Notificacao dos autores aceitos - 20 de Maio de 2009

Envio do material para apresentacoes aceitas - 15 Junho 2009

Por favor envie sua submissao para cfp/at/ysts.org

CONTATO

Informacoes gerais: b0ard/at/ysts.org

Patrocinio: sponsors/at/ysts.org

Esperamos voce!

I Sh0t the Sheriff - 63 edições no ar: http://naopod.com.br